In un attacco “Man in the Middle” (MitM) l’aggressore intercetta la comunicazione tra due host ponendosi tra il punto di trasmissione e quello di ricezione dei dati. Questo permette all’attaccante di “ascoltare” i dati che gli host si stanno scambiando e di “leggerli”, raccoglierli oppure modificarli ed inviare dati manipolati al destinatario.

Gli attacchi MitM vengono eseguiti per rubare dati delle carte di credito o credenziali di accesso, per manipolare dati, per effettuare furti di identità e così via. La maggior parte di questi attacchi viene effettuato sugli Hotspot WiFi pubblici ed aperti, nelle stazioni degli autobus, nelle stazioni ferroviarie o forse presso il caffè più vicino. Una volta che la vittima o le vittime sono collegate alla rete aperta l’aggressore ha il controllo completo sullo scambio dei dati tra loro.

Come viene effettuato un attacco “Man in the Middle” ?

Un attacco MitM può essere effettuato ovunque ed in modi diversi ed inimmaginabili ed una volta in corso non si possono determinare le differenze tra i dati alterati ed i dati originali a meno di non essere degli esperti o di comunicare su un canale protetto. Anche questo post potrebbe essere stato alterato… A parte gli scherzi, vediamo in linea di principio come un aggressore può sedersi al suo computer, prendere il possesso e modificare i vostri dati prima di inviarli al vostro destinatario.

Ci sono (in sintesi) due fasi da eseguire in un attacco MitM: intercettare e decifrare. L’intercettazione è il momento in cui l’attaccante si colloca sul flusso dei dati tra i due interlocutori, pronto ad acquisirli per poi manipolarli, riutilizzarli o venderli. La decrittazione è il momento in cui l’aggressore analizza la crittografia utilizzata, ad esempio HTTPS o altre, e prova a decifrare i dati per riutilizzarli.

Relativamente all’intercettazione:

Il primo passo è intercettare il traffico degli utenti attraverso la rete dell’aggressore prima che raggiunga la destinazione prevista.

#Rogue AP — Access Point malevoli

Gli attacchi MitM sono più comuni ed accadono prevalentemente sulle reti wireless. I dispositivi tendono infatti ad eseguire una auto-connessione alle reti note ed alle reti aperte, che in questo caso sono le più vulnerabili. Infatti se l’attaccante individua gli SSID (i nomi delle reti) e riesce a replicare una rete utilizzando un nome identico potrebbe ingannare il vostro dispositivo che, ritenendo di trovarsi su una rete nota, stabilisce la connessione Internet. Da questo momento in poi tutti i vostri dati saranno intercettati e, probabilmente, manipolati dall’attaccante. Unico limite di questa tipologia di attacchi è che l’aggressore deve trovarsi in un’area di prossimità, ad esempio il vostro tetto, il bagno o dal vicino di casa.

Evil-Twin è un attacco di questo tipo, in cui l’aggressore blocca l’hotspot wifi originale inviandogli carichi illimitati fino a quando il dispositivo cessa di funzionare e forzando il dispositivo dell’utente a ritenere che l’AP malevolo sia quello legittimo ed a collegarsi.

#ARP Spoofing

L’acronimo ARP sta per “Address Resolution Protocol”, cioè la determinazione degli indirizzi IP e la loro associazione agli indirizzi MAC corrispondenti in una rete locale, dove l’indirizzo IP viene utilizzato per localizzare un dispositivo nella rete e l’indirizzo MAC per identificarlo. In attacco ARP l’aggressore collega il suo indirizzo MAC all’indirizzo IP di un host legittimo e genera una serie costante di messaggi ARP per stabilire una connessione. Di conseguenza i dati inviati dall’utente all’indirizzo IP dell’host vengono invece trasmessi all’aggressore.

#DNS Spoofing

DNS sta per “Domain Name System”, il sistema responsabile della risoluzione dei nomi di dominio come “Google.com” con il rispettivo indirizzo IP e viceversa. In questo tipo di attacco l’aggressore corrompe la cache DNS di un certo dispositivo riscrivendola e reindirizzandolo verso un server malevolo. Di conseguenza gli utenti che tentano di accedere al sito vengono invece inviati (dal record DNS modificato) al sito dell’aggressore.

Ad esempio se l’indirizzo “www.lamiabanca.com” dovrebbe essere risolto con 32.21.21.12.23, l’aggressore modifica la cache DNS reindirizzando l’utente all’indirizzo “192.168.0.10” dove ha implementato un sito falso di phishing ed è pronto a raccogliere i dati inseriti dagli utenti.

Parlando di Decrittazione:

Dopo l’intercettazione qualsiasi traffico SSL bidirezionale deve essere decifrato senza che gli utenti o le applicazioni se ne rendano conto. Esistono diversi metodi per raggiungere questo obiettivo:

#HTTPS Spoofing

L’aggressore invia un falso certificato al browser della vittima una volta che la connessione iniziale viene effettuata ad un sito protetto. Il certificato contiene una firma digitale associata all’applicazione compromessa che il browser verifica in base a una lista esistente di siti attendibili, lasciando all’aggressore la possibilità di accedere ai dati inseriti dalla vittima prima che siano passati all’applicazione a cui sono destinati.

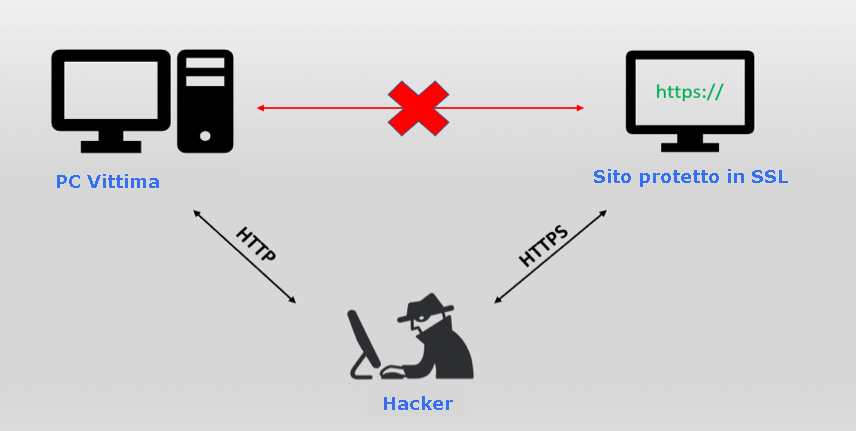

#SSL Stripping

Sul web circa l’80% dei siti web hanno la porta HTTP abilitata, funzionante ed insicura. Questa viene utilizzata dall’attaccante per reindirizzare la connessione HTTPS alla connessione HTTP dove può “sniffare” i pacchetti dei dati in transito, leggerli e modificarli in tempo reale mentre l’utente sta navigando in un sito web non criptato.

come prevenire gli attacchi e navigare in sicurezza:

Il blocco degli attacchi MITM richiede diversi step, nonché una combinazione di metodi di cifratura e verifica delle applicazioni.

#Forzare l’HTTPS con header HSTS

HTTPS può essere utilizzato per comunicare in modo sicuro attraverso lo scambio di chiavi pubblica-privata (in questo modo si impedisce ad un aggressore di utilizzare i dati che può aver raccolto sulla rete). I siti web dovrebbero poi utilizzare solo l’HTTPS e non fornire alternative HTTP, e gli utenti dovrebbero installare dei plugin nei browser per forzare sempre l’utilizzo del protocollo HTTPS per tutte le richieste applicative.

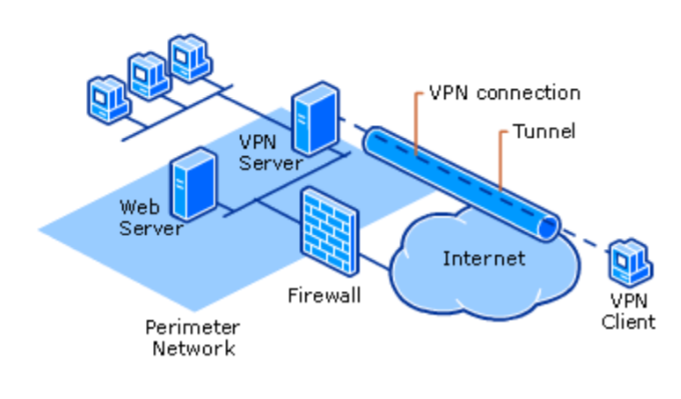

#Virtual Private Network

Le Reti Private Virtuali (VPN) possono essere utilizzate per creare un ambiente sicuro per la trasmissione delle informazioni sensibili all’interno di una rete locale. Utilizzano la crittografia basata su chiavi per creare una sotto-rete per una comunicazione sicura. In questo modo anche se un aggressore si trovasse sulla rete privata di un’Azienda, non sarebbe comunque in grado di decifrare il traffico all’interno della VPN.