Lo sviluppatore iH8sn0w ha scoperto una modalità per effettuare un untethered jailbreak “eterno” su dispositivi equipaggiati con processore Apple A5(X), tra cui l’iPhone 4s, l’iPod touch 5, l’iPad 2 / 3 e l’iPad mini. Al momento scarseggiano dettagli su questo exploit di iBoot, ma se un giorno dovesse essere utilizzato insieme ad altri nei futuri tool di jailbreak i possessori dei citati dispositivi potrebbero ritrovarsi con un untethered jailbreak che dura per sempre.

Lo sviluppatore iH8sn0w ha scoperto una modalità per effettuare un untethered jailbreak “eterno” su dispositivi equipaggiati con processore Apple A5(X), tra cui l’iPhone 4s, l’iPod touch 5, l’iPad 2 / 3 e l’iPad mini. Al momento scarseggiano dettagli su questo exploit di iBoot, ma se un giorno dovesse essere utilizzato insieme ad altri nei futuri tool di jailbreak i possessori dei citati dispositivi potrebbero ritrovarsi con un untethered jailbreak che dura per sempre.

Sul suo account Twitter iH8sn0w ha condiviso le chiavi AES del processore A5:

Poi parlando con Winocm, uno degli sviluppatori di p0sixspwn, iH8sn0w ha anche parzialmente spiegato come ha effettuato “la magia”:

Poi parlando con Winocm, uno degli sviluppatori di p0sixspwn, iH8sn0w ha anche parzialmente spiegato come ha effettuato “la magia”:

This isn’t a bootrom exploit. Still a very powerful iBoot exploit though (when exploited properly ;P /cc @winocm).

Qualcuno ha anche obiettato che gli exploit di iBoot possono essere facilmente corretti dalla Apple, ma iH8sn0w ha risposto che si, possono essere corretti, ma solo rilasciando le relative fix pubblicamente.

Anche Saurik ha aperto un thread su Reddit per contribuire a fare un po’ più di chiarezza sulla situazione:

For informational purposes (as many people reading might not appreciate the difference), to get the encryption keys you only need an “iBoot exploit”, not a “bootrom exploit”. It is easier to find iBoot exploits (being later in the boot sequence, it has a larger attack surface: it has to be able to parse filesystems, for example), and they do afford more power over the device than an untethered userland exploit (in addition to letting you derive firmware encryption keys, you can boot custom kernels, and you might be able to dump the bootrom itself), but they are software updatable as part of new firmware releases from Apple and may have “insane setup requirements” (like, you might pretty much need an already-jailbroken device to actually setup the exploit). You thereby wouldn’t see an iBoot exploit used for a jailbreak (unless everyone is out of ideas for a very long time): instead, you’d see it hoarded away as a “secret weapon” used by jailbreakers to derive these encryption keys, making it easier to find and implement exploits on newer firmware updates for the same device (especially kernel exploits, where even if you have an arbitrary write vulnerability you are “flying blind” and thinking “ok, now where should I write? I can’t see anything… :’(“).

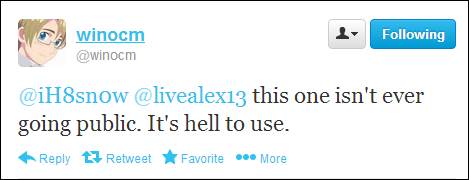

Ma la domanda principale resta la stessa: questo exploit sarà mai di pubblico dominio ? Purtroppo, secondo un tweet di Winocm, sembra proprio di no…

Comunque, come sempre, terremo gli occhi aperti e vi aggiorneremo su eventuali altre novità !